الإستقصاء عن المعلومات الشخصية الخاصة بالمتصيد

- الأهداف: عرّفن المشاركات على مجموعة من الأدوات والأنشطة الخاصة بجمع المعلومات حول المتصيدين والمتحرشين بهن على الإنترنت. يمكن إستخدام هذه المعلومات لمساعدتهن في إتخاذ القرارات بشأن الخصوصية والأمن على الإنترنت.

- الطول: 180 دقيقة

- الشكل: تمرين

- مستوي المهارة: أساسي

-

المعرفة المطلوبة:

- معرفة مفاهيم الأمن الرقمي الأساسية و/أوتدريب مسبق

- ماذا يمكن لبياناتكن الوصفية أن تفصح عنكن؟ (المناصرة الآمنة على الإنترنت)

- التصفح الآمن (أسس الأمن الرقمي،الجولة الأولى)

- جلسات/تمارين ذات صلة:

-

المواد اللازمة:

- شرائح (فيها النقاط المفتاحية الواردة أدناه)

- حاسوب محمول/حاسوب والتجهيزات الخاصة بجهاز عرض

- نسخ مطبوعة عن نموذج سجّل التوثيق (على الإنترنت)

- التوصيات: يوصى بهذا التمرين لمجموعات المدافعات عن حقوق الإنسان اللواتي يتعرضن حاليًا لحالات تحرّش/ تهديد على الإنترنت، أو اللواتي تعرضن مؤخرًا لها. مع أن هذا ليس مطلوبًا ، ولكن يفضل إجراء هذا التمرين من بعد جلسة “لنبدأ بتوثيق الحالات!” يفضل إجراء هذا التمرين والمشاركات معهن أجهزتهن الخاصة أو حواسيبهن. قد يتوجب عليكن تقسيم هذا التمرين إلى جزئين، فهو تمرين طويل ومكثّف. كما يمكنكن تنفيذه من دون تقسيمه ولكن مع تخصيص إستراحة أطول من العادة عند منتصفه.

هذا التمرين مستقى من نشاط وضعه كل من إنديرا كورنيليو Indira Cornelio (من سوشل تي آي سي SocialTIC) وفي ريكويم Phi Requiem (#سيغوريدادديخيتال SeguridadDigital) بالتعاون مع مشروع “تايك باك ذا تيك”(لنسترد التكنولوجيا) للجمعية التقدمية للاتصالات

إدارة التمرين

الجزء الأوّل – ما هو الإستقصاء؟

-

إشرحن للمشاركات ماهية الإستقصاء – هي القيام بجمع كمية مهمة من المعلومات الشخصية عن شخصٍ ما ومن ثمّ نشرها للعموم (على الإنترنت عادةً). عليكن أن تشرحن أن هذا النوع من الإستقصاء يستخدم أحيانًا ضد أشخاص للإنتقام منهم، وغالبًا ما يستخدم لمضايقة وتهديد وتعريض الناشطين/ات والمدافعين/ات عن حقوق الإنسان للخطر.

-

شددن على أهمية ما يلي للمشاركات قبل متابعة هذا التمرين:

الهدف من هذا التمرين هو عدم التوصية بعملية الإستقصاء كممارسة فضلى (أو عدم التوصية بإستخدام وسائل غير قانونية أومريبة للقيام بذلك) – الإستقصاء هذا يعني نشر معلومات شخصية للعلن، لذا لابد من التشديد على أن “نشر” هوية أومعلومات شخص ما غير ضروري. هدف هذا التمرين هو تعليم المشاركات كيفية جمع هذا النوع من المعلومات لمساعدتهن على إتخاذ قرارات بشأن كيفية التعامل مع حالات الإساءة أو التحرّش.

-

ختامًا، إشرحن أيضًا أنه لابد للمشاركات من تذكّر ما يعرفنه عن ممارسات التصفّح الآمن حيث يتخلل جزء من هذا التمرين زيارة صفحات ومساحات المتحرّشين على الإنترنت

الجزء الثاني – تحديد هوية المتحرشين

-

إحرصن على العمل مع المشاركات على تحديد توقعاتهن لهذا التمرين، وإسألنهن – ما الذي يردن معرفته عن المتحرشين بهن؟ أذكرن عددًا من الدوافع الممكنة قبل أن تبدأ المشاركات بالتمرين:

- هل ذلك لمعرفة هويتهم الحقيقية؟

- لفهم دوافع تحرشهم بهن؟

- لمعرفة إن كانوا يتحرشون بمدافعات أخريات عن حقوق الإنسان أيضًا؟

- لمعرفة إن كان وراء التحرش شخص واحد أوعدّة أشخاص يتصرفون وكأنهم شخص واحد؟

-

قد تجدن أن بعض المشاركات سبق لهن أن سمعن بطرق للحصول على هذا النوع من المعلومات عن المتحرشين بهن، ولكن وضحن لهن أن الأدوات والتكتيكات التي ستشاركهن إياها لا تكفي وحدها. في حال سبق أن خضعت المجموعة لجلسة “لنبدأ بتوثيق الحالات!”، ذكرنهن بأهمية المحافظة على مجموعة من الأدلة – فهي ضرورية للتمكن من تحديد أنماط الإساءة وللتبليغ عن التحرّش. في حال لم تخضع المجموعة بعد للجلسة المذكورة آنفًا، إشرحن لهن أنكن ستطلعنهن خلال هذا التمرين على طريقة لمتابعة حوادث التحرّش.

الجزء الثالث – أنواع مختلفة من الأشخاص ودوافع مختلفة

-

شاركن بعض قصص وتجارب ناشطات أوصحافيات مع التحرّش على الإنترنت. حاولن إيجاد حالات ذات صلة ببيئة المشاركات وتظهر أنواع مختلفة من المتحرشين ودوافع مختلفة لأفعالهم.

-

فقط في حال رغبت بعض النساء بمشاركة تجاربهن مع التحرّش على الإنترنت، إسألنهن متى بدأ ذلك؟ من هو المتحرش وفق إعتقادهن؟ هل يعرفنه؟ هل يعتقدن أن أفعال المتحرش لها دافع محدد؟

-

فكرن في دوافع المتحرشين بهن الممكنة – هل حدث هذا التحرّش لأنهن نساء؟ لأنهن يدافعن عن حقوق النساء و/ أو الإنسان؟ هل شهدن ممارسة هذا النوع من التحرّش ضد شركائهن أو زملائهن الرجال؟ في حال شهدن على ذلك، هل يحدث ذلك بالطريقة نفسها أم بطرق مختلفة؟

الجزء الرابع – توثيق الحوادث والتهديدات

-

في حال سبق أن خضعت المشاركات لجلسة لنبدأ بتوثيق الحالات!، راجعن المستخرجات الرئيسية مع المشاركات مرّة أخرى. وإشرحن كيف أن ممارسة التوثيق جزء مهم من عملية جمع المعلومات حول المتحرشين لإتخاذ القرارات بشأن الإجراءات والخطوات اللاحقة. من بعدها يمكنكن الإنتقال إلى الجزء الخامس – التحضير للعمل.

-

في حال لم تخضع المشاركات بعد لجلسة لنبدأ بتوثيق الحالات!، إبدأن أولاً بشرح النقاط التالية، التي تركّز على أهمية ممارسة التوثيق في معالجة مشكلة التحرّش على الإنترنت:

ما هو التوثيق؟ التوثيق في هذا السياق يشير إلى مقاربة منظمة وممنهجة لمتابعة حالات الإساءة أو التحرّش التي نشهدها في سياق عملنا – والهدف الأساسي منها هو أرشفة الأدلة.

ما هو الحادث؟ الحادث هوأي تطوّر يطرأ إما على الإنترنت أوفي الواقع قد يشكّل إساءةً أو تحرشًا – تصنيف التطوّر على أنه حادث أم لا، يعتمد كثيرًا على البيئة والظروف التي طرأ فيها وشدّة تأثره بهذه العوامل. على سبيل المثال، في حال تلقيتن بريدًا إلكترونيًا يبدو وكأنه محاولة تصيّد – وأنتن معتادات على تلقيها غالبًا – قد لا يكون ذلك مهمًا بما فيه الكفاية لإعتباره حادثًا؛ ولكن في حال كانت منظمتكن تستعد لإطلاق حملة مهمة وبدأتن بتلقي أعداد كبيرة جدًا غير معتادة منها، قد يشكّل ذلك حادثًا ولابد من توثيقه. مثال آخر على ذلك، في حال كانت منظمتكن تستعد لإطلاق حملة مهمة وبدأتن بتلقي عدد هائل من طلبات الصداقة على فايسبوك من غرباء.

ما هو سجل التوثيق؟ سجل التوثيق هو المكان الذي يمكنكن فيه الإحتفاظ بسجل بكل الحوادث التي تطرأ، بطريقة منظمة ستساعدكن على الإحتفاظ بمعلومات وأدلة مهمة عن كل حادث، يمكن استخدامها لاحقًا أو اعتمادها كمراجع.

ما الذي يجعل عملية التوثيق بهذه الأهمية؟ التوثيق مفيد كمرجع يستخدم لاحقًا حين تحاولن فهم الوضع بأكمله وربط حوادث مختلفة ببعضها البعض طرأت خلال إطار زمني محدد أو طالت عددًا من الأشخاص من المنظمة نفسها. قد يكشف التوثيق أنماط معيّنة من الإساءة أو الهجمات الأخرى على الإنترنت، ربما لم تكنّ لتلاحظنها لولاه، عبر تقديم مجموعة من الأدلة المترابطة. إكتشاف هذه الأنماط يساعدنا في تحديد هوية الخصوم أو في فهم مجريات الأمور والعلاقة بين أنواع معيّنة من الحوادث وأنواع معينة من الأعمال التي تقمن بها أنتن أو منظمتكن. وعند التبليغ عن حوادث الإساءة على منصات التواصل الإجتماعي، على سبيل المثال، قد تُطلب أدلة كصور ملتقطة للشاشات أو أسماء الصفحات الشخصية خلال عملية التحقيق.

- والآن، يمكنكن تعريف المشاركات بسجل التوثيق – في هذا التمرين، يمكنكن الإكتفاء بإستخدام النسخة المخصصة للإنترنت، التي يفترض أنكن حضرتن نسخ مطبوعة منها للمجموعة – راجعن النموذج أدناه:

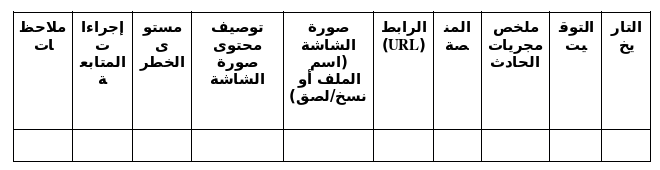

نموذج سجل التوثيق (على الإنترنت)

-

أذكرن للمشاركات أن هذا النموذج يوفر مثالًا واحدًا فقط عن أنواع المعلومات المهمة التي لابد من جمعها في عملية جمع المعلومات حول المتحرشين. ولهن الحريّة في إضافة أو إزالة أي خانة وفقًا لتقديرهن حين يقمن بوضع نماذج خاصة ببيئة عملهن في المستقبل.

-

معظم الخانات في هذين النموذجين واضحة الوظيفة؛ ولكن، سيتوجب عليكن مع ذلك شرح العملية لكل عضوة من عضوات المجموعة، عبر وصف موجز لكل واحدةٍ منها (أي ما يجب أن تتابعه المشاركات لملء كل واحدة منها).

-

إحرصن على التركيز على خانة مستوى الخطر، فهذه الخانة ذاتية بإمتياز وأقل وضوحًا من الخانات الأخرى. وكيفية تعريف المشاركات و/أو المنظمات لمستويات الخطر مرتبط إلى حدٍ كبير ببيئتهن الخاصة – من المفيد هنا التوقف عن الشرح والطلب من المشاركات تقديم أمثلة عن حوادث يصنفن خطرها كخطر ذو مستوى منخفض أو متوسط أو مرتفع (على سبيل المثال). شددن للمشاركات أنه سيتوجب عليهن التفكير في الأثر المحتمل للحادث (إما على المستوى الشخصي وإما على مستوى المنظمة، وإما الإثنين معًا) عند تعريف بالخطر في هذه البيئة.

-

أطلبن من المشاركات البدء بملء نماذج سجلهن بشكلٍ فرديّ – إمنحنهن من 10 إلى 15 دقائق لملء أكبر قدر ممكن من الخانات. يمكنهن ملء الخانات بمعلومات مفصّلة عن الحوادث الفعلية التي تعرضن لها في حال رغبن في ذلك، ويمكنهن أيضًا استخدام أمثلة افتراضية للتدرّب على ملء النماذج.

الجزء الخامس - التحضير للعمل

-

قبل الإنتقال إلى الخطوات التالية من التمرين، يجب أن تنتبه المشاركات إلى عدم النقر على أي رابط يتلقينه أويجدنه أثناء الإستقصاء عن المتحرّش – فقد تكون هذه محاولات تصيّد (إشرحن ذلك للمشاركات في حال لم يكن يعرفن ما هو ذلك) تقوم بتثبيت برمجيات خبيثة على أجهزتهن. شددن على أهمية تفادي تقديم معلومات إضافية عن أنفسكن للمتحرشين؛ بالنسبة للمشاركات اللواتي يقمن بهذا التمرين ولسن معرضات حاليًا للتحرّش على الإنترنت، يفضل أن يتفادين لفت أي إنتباه غير ضروري إلى أنفسهن قد يؤدي إلى تحرّش لاحقًا.

-

وجهّن المشاركات في الخطوات التالية لبدء عملية جمع المعلومات حول المتحرشين بهن بشكلٍ آمن:

- عليهن جمع أي معلومات متوفرة أصلاً بين أيديهن عن المتحرشين بهن (أو توثيق الحوادث السابقة التي يتذكرنها في سجلّ التوثيق)؛

- بعد ذلك، عليهن إختيار المتصفّح الذي سيستخدمنه في تحقيقهن – وعلى هذا المتصفّح، عليهن تسجيل خروجهن من كل حساباتهن، وحدف سجّل تصفحهن وملفات تعريف الإرتباط عليه. يمكنهن أيضًا التفكير في إستخدام متصفح تور لهذا النشاط، في حال سبق لكن أن عرفتهن به؛

- يمكنهن أيضًا التفكير في إنشاء هويات إلكترونية أو صفحات شخصية جديدة لإجراء هذا النشاط (حسابات بأسماء مستعارة على فايسبوك أو تويتر، أو حساب جي مايل مزيّف) – ذكرنهن بضرورة الإنتباه إلى عدم استخدام أي معلومات في هذه الحسابات قد تستخدم لربطها بهوياتهن الحقيقية!

- شددن على أهمية تسجيل الملاحظات خلال هذه العملية – ذكرن المجموعة بما ناقشتنّه عن تناولكن أهمية ممارسات التوثيق.

- أطلبن من المشاركات إنشاء ملف مخصص على حواسيبهن لجمع وتخزين المعلومات والأدلة التي يجمعنها – قد تشتمل تلك على صور رمزية أو صور شاشات أو أسماء مستخدمين أو حسابات بريد إلكتروني أو حسابات على مواقع التواصل الإجتماعي أو تعليقات على منتديات أو أي ذكر لأمكان تواجدهم الممكنة أو جهات إتصال معروفة أخرى.

الجزء السابع – الأدوات المفيدة

-

والآن يمكنكن البدء بمشاركة بعض الأمثلة عن الأدوات المفيدة للمشاركات خلال التحقيق الإستقصائي – إن أمكن، قدمن للمشاركات نسخة عن العرض المقدم من قبلكن والذي يحتوي على هذه المعلومات، أومستند يرد فيه لائحة بالأدوات والروابط التي يمكنهن الإطلاع عليها لاحقًا بأنفسهن.

-

إشرحن كل أداة منها وامنحن المشاركات بضع دقائق لإيجاد كل أداة على الإنترنت وإختبارها (بالإضافة إلى تلك المذكورة هنا، لا ضرر في إضافة أي أدوات أخرى تعرفنها وقد تكون مفيدة أو مهمة):

-

البحث على غوغل، أو على داك داك غو Duck Duck Go;

-

بحث متقدم على تويتر Advanced search on Twitter;

-

الإطلاع على موقع Whois.net في حال تمكنّ من إيجاد معلومات ناشئة عن موقع للتأكد من توفر أي معلومات عن الشخص المالك للمجال

-

Google reverse image search: محرّك البحث عن الصور من غوغل في حال تلقيهن صورًا أورسومات يمكنهن البحث من خلال الصور هذه

-

أدوات خاصة بالبيانات الوصفية في حال تلقيهن صورًا أو رسومات، يمكنهن التحقق من توفر بيانات وصفية:

- ميتاشيلد MetaShield

- ميتابيكس MetaPicz

- سوشل منشن Social Mention;

- فولوور وونك Follower Wonk;

- نايم تشيك NameCheck;

-

-

إشرحن أيضًا أنه من الممكن للمشاركات بناء أنظمة مراقبة مصغّرة لتعقّب المعلومات على الإنترنت: هذا مفيد جدًا في تعقّب صفحات شخصية أو أسماء مستخدمين أو هاشتاغات معيّنة:

- موقع آي إف تي تي تي IFTTT – بالنسبة لهذا الموقع، إشرحن كيف أنه يسمح للمستخدمين بربط تويتر بغوغل درايف من أجل التمكن من تعقّب التغريدات وحالات الذكر المرتبطة بإسم مستخدم أو هاشتاغ معيّن.

- خدمة التنبيه غوغل أليرتس Google Alerts خدمة تويتديك

- Tweetdeck

-

وفقًا للوقت المتوفر لكن، يمكن للمشاركات إما إجراء تحقيقاتهن الآن أثناء ورشة العمل، أو يمكنهن القيام به “كفرض منزليّ” يُقدّم في اليوم التالي من التدريب. في كلا الحالتين، ذكرن المجموعة أنه من المفيد، بعد الإنتهاء من جمع المعلومات، التوقف قليلاً ومن ثم الإطلاع على إجمالي المعلومات التي جمعنها:

- هل لاحظن أنماطًا معيّنة؟

- ماذا تخبرهن المعلومات المتوفرة لديهن بشأن هوية المحتملة للمتحرّش بهن؟

- هل يمكنهن الآن توقع الأهداف المحتملة أو أنواع الهجمات؟

المراجع

- https://summit2015.globalvoices.org/2015/02/do-we-feed-the-trolls-learning-from-our-community/

- https://citizenevidence.org/category/how-to-2/tutorials/