تعريف بمسألة التشفير

- الأهداف: هذه الجلسة التعريفية ستشرح للمشاركات مفهوم التشفير، بالإضافة إلى لمحة عامة موجزة عن الأنواع المختلفة للتشفير المتوفر للمستخدمين/ات.

- الطول: 50 دقيقة

- الشكل: جلسة

- مستوي المهارة: متوسط

- المعرفة المطلوبة:

- معرفة مفاهيم الأمن الرقمي الأساسية و/أوتدريب مسبق

- جلسات/تمارين ذات صلة:

- المواد اللازمة:

- شرائح (فيها النقاط المفتاحية الواردة أدناه)

- حاسوب محمول/حاسوب والتجهيزات الخاصة بجهاز عرض

- أمثلة عن تقنيات التشفير (مطبوعة)

إدارة الجلسة

الجزء الأوّل – هل سبق لكن أن إستخدمتن التشفير؟

إشرحن لهن أن هذه الجلسة جلسة ستعرّفهن على التشفير كمفهوم، لذا لن تتعمّقن كثيرًا في شرح أي من أدوات التشفير التي يحتمل أن تكون المشاركات قد سمعت عنها في السابق (لاسيما جي بي جي GPG/بي جي بي PGP)

قسمن المشاركات إلى مجموعات من شخصين ومن ثمّ إبدأن الجلسة عبر عرض بعض الأمثلة عن تقنيات التشفير. إليكن بعض الأمثلة التي يمكنكن تحضيرها مسبقًا لمشاركتها مع المجموعة:

شيفرة كلمة “بلوبرينتس” BLUEPRINTS

كل حرف من كلمة “BLUEPRINTS” يربط برقم.

B L U E P R I N T S

0 1 2 3 4 5 6 7 8 9هذا مثال محدد يستعين بكلمة محددة، ولكن يمكن تطبيقه بشكلٍ عام على أي تسلسل أرقام وأحرف – على سبيل المثال، في حال إستخدمتن النظام المذكور أعلاه نفسه، تسلسل الأرقام 8 2 5 7 9 يعني كلمة TURNS حين “يُفك التشفير”.

يمكنكن أيضًا قلب ترتيب الأرقام بحيث يصبح التسلسل الآن كما يلي

B L U E P R I N T S

9 8 7 6 5 4 3 2 1 0في هذه الحالة، تسلسل الأرقام 8 2 5 7 9 سيدل على تسلسل الأحرف التالي L N P U B (وهذه ليست كلمة) حين “يُفك التشفير”؛ ولكن مثلا يمكنكن الآن “فكّ تشفير” التسلسل 4 3 2 0 6 للتوصل إلى كلمة R I N S E.

الرسائل القصيرة القديمة الطراز

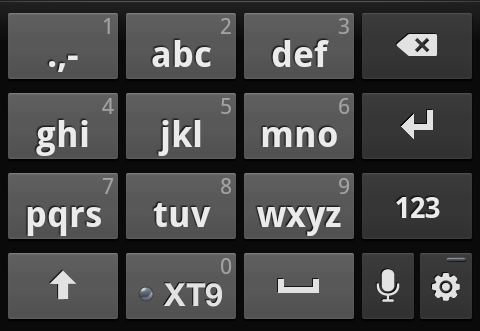

إستخدمن صورة للوح مفاتيح هاتف من الطراز القديم (كما يرد أدناه) لعرض نوع آخر من أنواع “التشفير” التي قد تعرفها المشاركات

إسألن المشاركات عن كيفية إستخدامهن للوح المفاتيح هذا لكتابة كلمات متنوعة – أحد الأمثلة على ذلك التي يمكنكن الاستعانة بها قد تكون الطلب من كل مشاركة شرح كيفية استخدامها للوح المفاتيح لكتابة اسمها. على سبيل المثال، لكتابة اسم إحدى المشاركات: لينا Lina، نكتب تسلسل الأرقام التالي 555 444 66 2.

عد أن تنتهين من عرض الأمثلة المذكورة أعلاه، سألن المشاركات إذا ما سبق لهن أن إستخدمن أي نوع من أنواع التشفير – إما نوع شبيه بالأمثلة المذكورة أعلاه وإما أي أمثلة أخرى قد تخطر في بالهن (على سبيل المثال طريقة تشفير شائعة يستخدمها الكثير من الناس في حياتهم اليومية هي “إيتش تي تي بي إس” HTTPS).

إختتمن هذا الجزء من الجلسة عبر طرح سؤال آخر: ما هي العناصر الشائعة التي يمكنهن تحديدها من أمثلة التشفير الأخرى هذه؟

الجزء الثاني – شرح ماهية التشفير

إستنادًا إلى العناصر الشائعة من عناصر التشفير التي حددنها المشاركات في الجزء الأوّل، عليكن الآن التوسّع وشرح المزيد من الأسس والممارسات للمجموعة:

طرق التشفير: خصصن الوقت الكافي لشرح كيفية عمل التشفير إستنادًا إلى الأمثلة من الجزء الأوّل بالإضافة إلى عرض بعض الأمثلة عن صور ملتقطة عن شاشات لشكل البريد الإلكتروني المشفّر بواسطة “جي بي جي”. شددن على بعض حالات تنفيذ التشفير الشائعة – وبشكلٍ خاص، خصصن الوقت الكافي لمراجعة تقنية “إيتش تي تي بي إس” والتشفير الكامل وتقنية جي بي جي/بي جي بي.

المفاتيح والمفاتيح الثنائية: إشرحن كيفية عمل مفاتيح التشفير الثنائية والعلاقة الخوارزمية بين المفتاحين العام والخاص. إستعدن الأمثلة عن التطبيقات المذكورة آنفًا (إيتش تي تي بي إس، التشفير الكامل وجي بي جي/بي جي بي) وإشرحن أنه لكل واحدة من هذه التطبيقات مفاتيح خاصة مخزّنة و/أوظاهرة للمستخدم.

ممارسات التشفير: ألقين الضوء على أهم الممارسات الفضلى المرتبطة بالتطبيقات الشائعة للتشفير، كتقنية التحقق من البصمة والتوقيع الرقمي على المفاتيح لعرض ذلك، أطلبن من المشاركات تحديد المكان في تطبيق سيجنال الذي يمكن للمستخدم فيه التحقق من بصمة مستخدم آخر؛ وعلى نحو مماثل، في حال كانت المشاركات تمتلكن مفاتيح جي بي جي/بي جي بي، يمكنكن مناقشة فوائد ومساوئ توقيع وتوزيع المفاتيح المتاحة للعموم. والوقت مناسب أيضًا لمناقشة المراسلات المشفرة تشفيرًا كاملاً في تطبيقات المحادثة كتطبيق سيجنال وواتساب وتليغرام- ذكرن المشاركات أن التشفير الكامل ليس دائمًا مفعّلًا بشكلٍ تلقائي على بعض هذه الخدمات.

النسخ الإحتياطية المشفّرة: إستنادًا إلى مثال التشفير بواسطة جي بي جي/بي جي بي المذكور أعلاه، إسألن المشاركات إذا كنّ يعتقدن أن القيام بنسخة إحتياطية لمفتاح جي بي جي الخاص بهن فكرة جيّدة، وإن كان كذلك، ما هي الخطوات التي يمكنهن إتباعها؟